Este post está realizado en Ubuntu 10.0.4 Lucid Lynx con GNOME2 como sistema de escritorio.

He realizado este procedimiento con una tarjeta multimedia de baja capacidad, pero es efectivo con cualquier dispositivo extraíble como, por ejemplo, un USB.

Dando un repaso a mi cajón-desastre, donde doy rienda suelta a mi Síndrome de Diógenes digital, me encontré con esta tarjeta MultiMediaCard (MMC), perteneciente a una de mis primeras cámaras digitales.

Se da la feliz circunstancia de que en mi netbook existe una ranura específica para este tipo de tarjetas…

El único «pero» de esta situación, como se puede apreciar en la fotografía, es su baja capacidad.

Solamente 16 MB.

Teniendo en cuenta estos factores, y mezclando algunos conceptos de sistemas GNU/Linux, se puede realizar un uso bastante útil de este dispositivo.

La idea es bastante simple:

En los tiempos que corren, es habitual tener una voluminosa cantidad de cuentas de usuario, con sus respectivas contraseñas.

Una practica normal ante esta situación es tener un usuario y un password «plantilla» y utilizarlos en todos estos servicios.

Esto supone un gran riesgo, puesto que si consiguen romper nuestra «frecuente» contraseña, todas nuestras cuentas quedarían comprometidas.

No hace muchos meses, las compañías Evernote y LinkedIn, entre otras, vieron asaltadas sus bases de clientes, recomendando a los mismos, un cambio de password en su servicio y en cualquier otro donde coincidiera dicha contraseña.

Usando un gestor de contraseñas personales, podemos forjar una base de datos con usuarios y passwords totalmente independientes entre si, sin tener que forzar nuestra propia memoria más allá de unos límites razonables.

En los repositorios tenemos gran cantidad de opciones, por ejemplo, KeePass, una opción muy interesante si usamos sistemas operativos distintos en nuestra vida diaria, como Windows o GNU/Linux, gracias a su característica de software multiplataforma.

De esta manera, podríamos tener una única base de datos válida en ambos sistemas.

En mi caso, utilizo Windows únicamente como sistema de desarrollo, y Ubuntu como sistema de desarrollo y personal, por lo que mi elección es Revelation debido a un sentido práctico que explicaré más adelante…

Una vez hemos elegido nuestro gestor de contraseñas, la idea es utilizar nuestra tarjeta MMC para guardar dicha base de datos, aplicando tres capas de accesibilidad y cifrado, blindando esta información.

Hecha esta introducción, procedo a explicar el proceso y el porqué de utilizar este dispositivo:

NO LO TENGO…

No hay nada más simple para evitar que sustraigan información que sencillamente no tenerla.

Y con no tenerla, me refiero a donde se espera tenerla.

El uso de las contraseñas sólo cobra sentido cuando se solicitan, que permanezcan más tiempo en nuestro equipo es un riesgo que no aporta ningún valor.

Si alguien consiguiera romper mi red y el cifrado de mi disco, tendría acceso a toda la información de mi ordenador.

De acuerdo, mi privacidad quedaría quebrantada, pero no tengo porque ofrecer más botín… la información realmente importante permanecerá inaccesible físicamente todo el tiempo que pueda.

Preparemos nuestra tarjeta (u otro dispositivo) con gnome-disk-utility, una vez hemos introducido la misma en nuestro equipo:

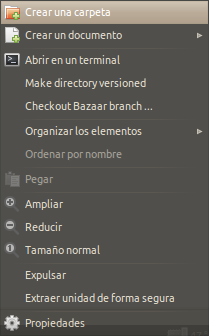

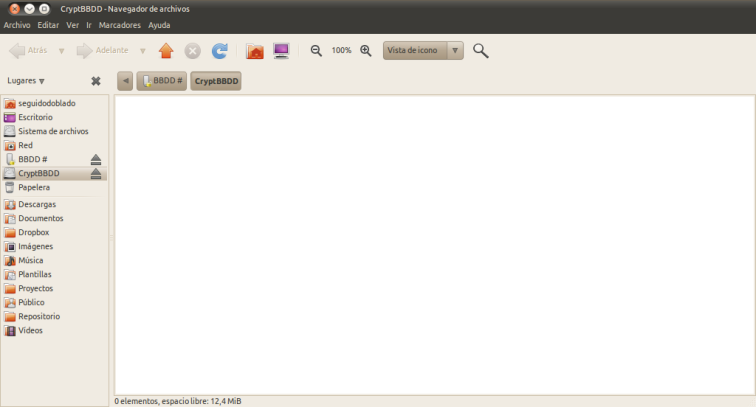

El navegador de archivos Nautilus reconoce nuestro dispositivo y muestra este suceso.

De manera predeterminada, Nautilus realiza automáticamente un punto de montaje para enseñarnos su contenido.

Dejarlo de esta manera, independientemente de las dos capas de accesibilidad que nos quedan por implementar, me parece un poco irresponsable.

Al fin y al cabo, mi equipo es un netbook y no es raro desplazarme con él llevando esta tarjeta encima (esta es la idea), así que procedemos a cifrar nuestro dispositivo.

Nos dirigimos a la ruta Sistema -> Administración -> Utilidad de discos para iniciar gnome-disk-utility:

Una vez iniciado, el programa nos reconoce el dispositivo montado con la denominación Generic Multi-Card:

Desmontamos el dispositivo para desbloquearlo ante futuros procesos.

En la parte inferior derecha de Utilidad de discos, nos ofrecen la posibilidad de dar formato a este dispositivo. Procedemos a realizarlo:

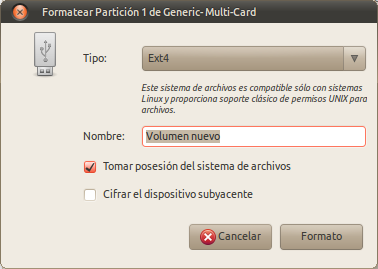

Una vez iniciamos el proceso, nos aparecen distintas opciones de configuración del dispositivo:

Además de poner el nombre (no es buena idea poner algo muy identificativo en este caso) y el sistema de ficheros que más nos convenga, nos interesa, sobre todo, esta opción:

Al seleccionarla, entrará en juego cryptsetup o LUKS, un sistema de cifrado de discos:

Nos pedirá confirmación:

Y al ser un dispositivo cifrado, nos solicitará una de las tres contraseñas que debemos recordar, junto con la posibilidad de reservarla en memoria durante el tiempo que nosotros veamos conveniente.

Esta opción, hasta cuando damos permiso al sistema para recordar esta contraseña, aparecerá en cada ocasión que insertemos el dispositivo.

Yo recomiendo la siguiente opción:

Quedando, antes de aceptar, de la siguiente manera:

Al finalizar el proceso, Utilidad de discos nos indicará el éxito del mismo de la siguiente manera:

Para adelantarme a la cuestión que os estaréis sugiriendo, explico lo siguiente:

Desde luego si eligiera la opción «Recordar para siempre», el cifrado no tendría ningún sentido para cualquier persona que conociera mi contraseña de inicio de sesión.

Hasta aquí, estamos de acuerdo…

Pero, si esto se trata de seguridad… ¿por qué no escoger la opción «Olvidar inmediatamente la contraseña»??

¿No se trata de tener la mayor seguridad posible?

Si, es así, pero con la mayor comodidad también…

Si, por cualquier circunstancia, necesitáramos un uso prolongado de nuestra base de datos, como por ejemplo, realizando un cambio programado de passwords (practica de seguridad recomendada) y actualizarlo en nuestra base, esta opción causaría más problemas que beneficios…

Además, se da la tesitura de un pequeño inconveniente. Si nuestra tarjeta se desmontase accidentalmente durante su uso en esta sesión, con esa opción seleccionada, la contraseña no será válida porque nos solicitará el denominado «passphrase»…

Esto viene a ser como el PUK de nuestro teléfono móvil, cuando el PIN ha sido introducido de manera errónea.

Una situación engorrosa, que nadie deseamos…

Con esto quiero decir, que este cifrado viene motivado como protección ante un robo físico de nuestro equipo y su tarjeta, pero exclusivamente, no le damos más servicio…

La manera más practica de trabajar con este método es, que una vez introducida y descifrada nuestra tarjeta, sigamos en este estado durante nuestro trabajo en esta sesión en concreto.

No hay de que preocuparse, de momento solo estamos trabajando el acceso al dispositivo, ni siquiera tenemos nuestra base de datos dentro.

Nos quedan dos capas de accesibilidad para llevar a cabo nuestra idea, y la siguiente hará que el esfuerzo que hayan realizado para acceder a la tarjeta no sea fructífero, en el sentido de conseguir información…

Independientemente, la tarjeta se puede desmontar y retirar físicamente si no se está utilizando.

Sencillamente, no solicitará contraseña hasta que no volvamos a iniciar una nueva sesión.

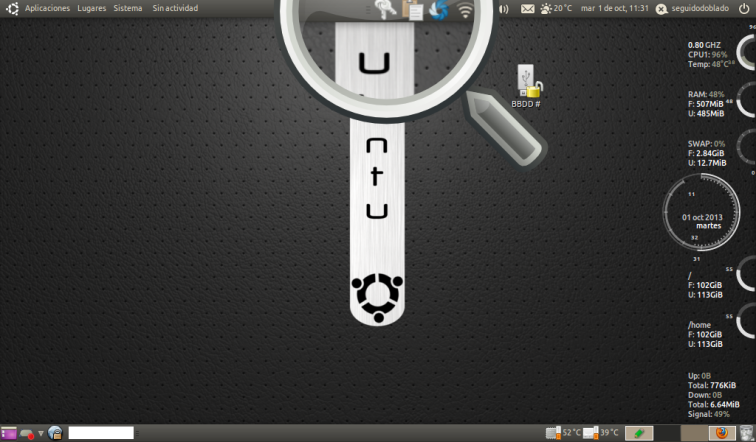

De momento, nuestra tarjeta está montada y descifrada dentro del sistema:

Pero no hemos terminado con nuestra tarjeta. Ahora preparamos nuestra segunda capa de accesibilidad…

NO LO VEO…

En este momento, tenemos nuestra tarjeta accesible y descifrada, pero si no añadimos más rizo a nuestro laberinto, cualquier persona que rompiera su contraseña de acceso vería directamente su contenido.

Una opción sería crear una carpeta oculta dentro del dispositivo. En Ubuntu esto se puede realizar añadiendo un punto delante del nombre de cualquier carpeta.

Veamos un ejemplo:

Apretando botón derecho del ratón y seleccionando Crear carpeta en el menú contextual de Nautilus se puede iniciar esta operación:

Como en cualquier sistema operativo, nos piden que nombremos e identifiquemos la carpeta.

Si añadimos un punto delante de dicho nombre, la carpeta será oculta una vez aceptemos.

Desde luego, por defecto, la carpeta no es visible.

Pero no es una opción ha tener en cuenta, la facilidad de acceso es muy grande. Con la combinación de teclas Ctrl + H o en la ruta Ver -> Mostrar archivos ocultos en el menú de Nautilus, la carpeta se hace visible para cualquiera.

Pero… el concepto de un directorio presente y no visible es muy interesante. ¿Tenemos alguna manera para utilizarlo??

Por supuesto, vamos a utilizar EncFS (Encripted FileSystem).

Y además para nuestra comodidad, existe un applet de panel denominado Cryptkeeper en nuestros repositorios para poder gestionar este sistema de manera gráfica.

Una vez instalado, se encuentra en la ruta Herramientas del sistema -> Cryptkeeper:

Cuando lo iniciamos, nos aparece un icono con forma de llaves en nuestro panel superior:

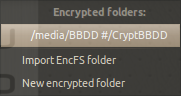

Pulsamos sobre dicho icono para visualizar las opciones que nos ofrece:

Como podemos observar, nos deja importar o crear carpetas cifradas. Vamos a seleccionar New encrypted folder para comenzar la creación de una.

Nos aparece el siguiente cuadro de dialogo, donde podemos seleccionar donde:

Añadimos el nombre que nos parezca más conveniente y nos dirigimos a nuestra tarjeta o dispositivo, que lleva tiempo esperándonos:

Pulsando sobre el botón Fordward del cuadro de dialogo, el proceso continua y nos solicita la segunda contraseña que debemos recordar de todo este proceso:

Introducimos la que nos parezca más conveniente y continuamos con el proceso.

Nos confirma el éxito del mismo con la siguiente ventana:

Y directamente Nautilus nos muestra este directorio recién creado, como si de uno normal se tratara.

¿Normal?

Bueno, en realidad, no tan normal…

Veamos unos pequeños detalles:

Como apreciamos en las capturas de pantalla, vemos que Nautilus gestiona este directorio como un medio extraíble mientras Cryptkeeper lo permita.

Pero… ¿y si le decimos a Cryptkeeper que no lo gestione??

Probemos…

¡Desapareció!! … ¿Quizás esté oculta?

Esta carpeta oculta se parece, pero no es exactamente la carpeta creada. Veamos que contiene:

Un archivo XML…

¿Que significa todo esto?

En realidad es simple…

Cuando creamos un directorio con EncFS estamos poniendo a trabajar dos rutas.

Una ruta es el directorio origen con nuestros archivos encriptados y otra es el directorio de montaje, que nos muestra una copia descifrada de cada uno de los archivos encriptados en la ruta de origen.

Esto significa que Cryptkeeper es nuestra Piedra de Roseta para la carpeta cifrada real.

Nosotros no accedemos directamente a la carpeta cifrada, sino que lo realizamos a través de un punto de montaje que hemos definido dentro de nuestra tarjeta MMC o dispositivo.

Una analogía sería los mensajes dejados en un espejo con vaho…

El mensaje está escrito en el espejo, pero si no aplicamos vaho nunca será visible.

Un contra es que este archivo XML si ofrece información de los metadatos. El atacante puede descubrir cuantos archivos están cifrados, su longitud y otras informaciones. Por eso era importante restringir el acceso a nuestra tarjeta cifrándola…

Para visualizar estos archivos, volvemos a montar la carpeta de visualización con Cryptkeeper:

Entonces, nos pedirá el password para descifrar la ruta de origen, donde realmente están los archivos:

Cuando aceptemos dicha contraseña, Cryptkeeper automontará el directorio de visualización que utilizaremos.

Todo trabajo que realizamos en esta ruta, tendrá su copia cifrada en la carpeta origen que permanecerá cuando cerremos la sesión o el equipo.

Pero cualquier archivo en este directorio de montaje es temporal y, aunque la sensación es de permanencia, porque nos muestra la copia cifrada cuando está montado, en realidad todo se borra una vez finaliza su actividad.

Esto se puede cambiar, y nos interesa cambiarlo, dado que el fichero generado por nuestro gestor de contraseñas personal no permanecerá, si este cambio no está activado.

Realizamos click derecho sobre el applet del panel Cryptkeeper y nos dirigimos a Preferencias:

Una vez dentro de las preferencias de Cryptkeeper, seleccionamos Do not delete mount point when unmounting (No borrar punto de montaje cuando se desmonta):

Esto permitirá que los ficheros permanezcan en el caso de desmontar nuestro directorio de visualización.

¿Que sucede cuando intentamos montar un directorio de visualización si no está disponible el directorio origen?

Claramente, que no es posible. La capa de accesibilidad física está presente. Esto es lo que ocurriría si gestionamos Cryptkeeper sin tener la tarjeta MMC conectada.

De todos modos, pongamos el caso de que el atacante consiga romper todas estas capas.

Bien merece tener acceso a nuestra base de datos, así que se lo vamos a conceder…

No, no me he rendido, sencillamente he recordado ese dicho que reza:

«Si queréis tener algo bien escondido, dejadlo a plena vista»…

Sigamos con nuestra base de datos y más adelante explicaré el porqué de esta afirmación.

Como hemos decidido con anterioridad, nuestro gestor de contraseñas personales será Revelation.

Este programa se encuentra en la ruta Accesorios -> Revelation:

Una vez lo iniciemos, presenta la siguiente interfaz:

Y es, desde este punto, cuando realmente comenzamos a crear nuestra base de datos para nuestros usuarios y contraseñas personales.

Desde su barra de herramientas, nos ofrece la posibilidad de crear directorios para nuestra propia organización:

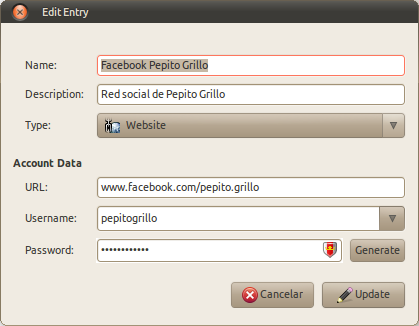

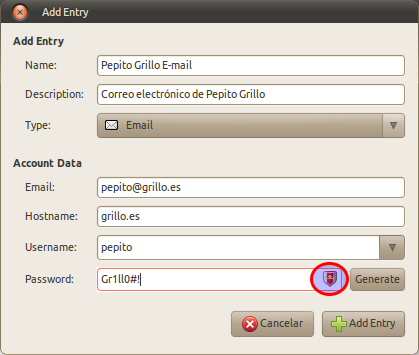

Y, por supuesto, añadir entradas que contendrán la información de las cuentas propiamente dichas:

Revelation nos permite categorizar estas entradas entre distintas opciones:

Según añadamos entradas categorizadas según nuestro gusto, la apariencia del programa irá quedando mas o menos así:

Desde el propio programa, nos irá mostrando la información de dichas entradas:

Si queremos que nos muestre nuestra contraseña, lo podemos realizar desde la ruta View -> Show passwords o con la combinación de teclas Ctrl + P teniendo la entrada seleccionada:

Y cuando tengamos la base de datos completa, sólo nos restará guardarla desde el siguiente botón de la barra de herramientas:

Asignamos un nombre para la base de datos y un directorio.

El archivo generado está, no podría ser de otra manera, cifrado a su vez, y nos solicita la tercera contraseña y última para recordar.

En la parte inferior nos confirma este hecho:

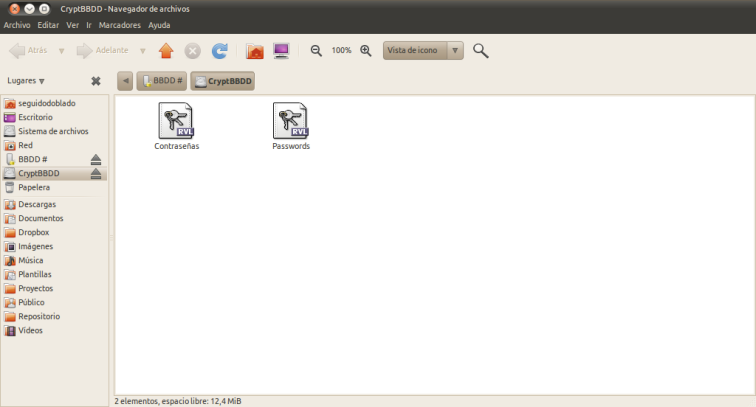

Se nos genera el archivo, fruto de nuestras cavilaciones, esto es la propia base de datos que tanto debemos proteger:

Cerramos Revelation y movemos nuestro archivo detrás de la fortaleza que le hemos diseñado.

Esto es, en la carpeta oculta sobre la tarjeta cifrada.

En estos momentos, nuestra base de datos se encuentra segura sobre una carpeta EncFS, visible a nuestra elección, sobre un dispositivo cifrado.

¿Está ahora mismo asegurada ante intrusos???

PARA NADA!!!

Voy a borrar esta base que hemos creado por un motivo muy razonable…

NO LO CONOZCO…

Este motivo es sencillo…

Durante el proceso de creación de las cuentas de usuario con sus contraseñas, siguiendo los ejemplos anteriores, no solo quedaría en nuestra carpeta EncFS dentro de nuestra tarjeta…

Existiría una copia de seguridad en otro sitio TOTALMENTE VULNERABLE, nuestra mente.

Hemos elegido las contraseñas, y una de las mejores armas que tiene cualquier intruso es la ingeniería social…

Con la cantidad de redes sociales y sistemas de comunicación estamos totalmente expuestos a esta técnica, que consiste en exponer nuestras contraseñas mediante conversaciones inocuas.

Si nosotros somos quienes elegimos nuestros passwords, subconscientemente elegiremos elementos mnemotécnicos que nos ayudarán a recordarlos.

Nombres de familiares, ciudades de origen, combinaciones de costumbre…

Para una persona bien preparada, resulta fácil realizar un interrogatorio sobre estas cuestiones con apariencia de conversación amistosa…

Ante esto no haría falta ninguna base de datos digital, sencillamente le estamos ofreciendo en bandeja, al atacante, toda nuestra información sin que el tenga que buscar nada…

No estoy diciendo que nosotros seamos tontos, estoy diciendo que la gente que utiliza esta manera de ataque es muy eficiente y no podemos ponérselo fácil.

Decididamente, no vamos a elegir nuestras contraseñas.

Que lo haga Revelation por nosotros:

Cuando añadimos la información de una entrada en Revelation podemos apreciar el siguiente detalle:

El programa tiene la opción predeterminada de chequear la fortaleza de nuestros passwords. En el ejemplo anterior, el resultado es bastante débil.

Si lo mejoramos, este icono cambiará:

Solamente intercalando números, letras y símbolos de puntuación, la contraseña se vuelve mucho más dura ante ataques de fuerza bruta.

Este tipo de ataque es del que nos hemos ido protegiendo hasta ahora, hasta que ha salido a relucir la ingeniería social…

Consiste en un ataque con diccionario, donde el equipo atacante realiza todas la comprobaciones en orden alfabético para ir descifrando la contraseña.

Por eso se denominan de fuerza bruta…

Y aquí un consejo:

En todo este proceso, hemos de recordar tres contraseñas:

- Cifrado de dispositivo

- Carpeta EncFS

- Cifrado de la base de datos

Dado que no podemos evitar tener en nuestra mente estos tres passwords, elijamos bien su fortaleza.

Mayúsculas, minúsculas, números y símbolos de puntuación entremezclados harán que el equipo que intente un ataque por fuerza bruta, tenga que sufrir mucho en el proceso.

Bien elegidas, algunos equipos pueden tardar barbaridades de años en poder romper estas claves, en teoría.

Un buen ejemplo sería:

- d1Sp0siT1vo!: dispositivo

- C4rp3T43ncFS@: carpeta encfs

- r3V3l4t10n#: revelation

Sustituyendo las vocales por números grafológicamente parecidos, mezclando minúsculas y mayúsculas y añadiendo símbolos de puntuación, la fortaleza de la contraseña se eleva exponencialmente.

Además si nos sacaran, a través de ingeniería social, estas tres contraseñas, entraría en vigor la capa de accesibilidad física.

Si no tienen el equipo, el software utilizado y la tarjeta de poco les valdrán estas.

El problema con la ingeniería social reside sobre todo en nuestras identidades on-line, que son accesibles desde cualquier parte.

Ni que decir tiene, que la práctica habitual de guardar estas contraseñas en el navegador web es de alto riesgo. Totalmente desaconsejable…

En GNU/Linux sería tan fácil, por ejemplo, recoger las contraseñas guardadas de Firefox, como acceder a la carpeta .Mozilla.

En esa carpeta se encuentra el historial de navegación y las contraseñas guardadas por el usuario.

Por eso, el resto de passwords no tenemos porque conocerlos, así que cuando estemos generando una contraseña, haremos uso de la siguiente opción Generate dentro de Revelation:

Esto resultará en una contraseña autogenerada por Revelation que no tendrá ningún sentido para nosotros, ni para nadie…

Sencillamente no pueden sonsacarnos nuestros passwords porque, siendo literales, no son ni nuestros…

Seguramente, ahora mismo, un pensamiento estará dando vueltas en vuestra mente:

¿Esto no es peligroso?. Como pierda esa base de datos, yo tampoco tendré acceso a MIS cuentas…

Ciertamente, hay que tener claro dos conceptos:

- En informática no existe la seguridad absoluta

- Cuanto la seguridad entra por la puerta, la comodidad sale por la ventana

Lleváis razón, este proceso hace que seamos muy dependientes de esta base de datos, pero es justamente ahí donde reside la fuerza del mismo.

Además todavía no hemos acabado, esperemos hasta el final sin pensamientos pesimistas…

De momento, construimos nuestra base de datos, generando y jerarquizando a nuestro gusto las distintas cuentas con passwords aleatorios.

Una vez hayamos acabado, guardamos nuestra base de datos en la carpeta EncFS dentro de nuestra tarjeta cifrada.

Decidimos la última contraseña, que cifra la base de datos y guardamos, cerrando posteriormente Revelation.

Pero todavía NO desmontamos la carpeta EncFS ni nuestra tarjeta cifrada.

Vamos a realizar un paso más, que elevará nuestra seguridad a otro nivel…

NO LO ENTIENDO…

Volvemos a abrir Revelation.

Generamos una base de datos sin ningún tipo de dato en su interior.

Es decir, que sin añadir ninguna entrada, guardamos la base de datos vacía al lado de la nuestra…

Preferiblemente, esta vez SI elegimos un nombre muy identificativo…

Y además, ciframos esta base de datos vacía con una contraseña nivel infernal.

Yo he generado una con el propio programa, configurándolo desde Preferencias para que sea de 20 dígitos.

Copiamos y pegamos en el proceso de guardado de la base de datos vacía:

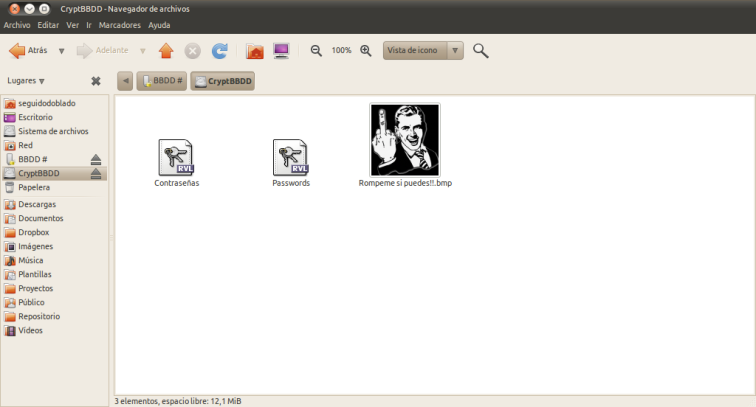

En estos momentos, nuestra carpeta EncFS contiene los siguientes elementos:

Añadimos otro elemento:

¿Provocador, verdad??

Pues cuanto más provocador, mejor…

A estas alturas seguro que os estáis empezando a oler el pastel…

Esta vez os quiero mostrar un concepto interesante en cuestión de seguridad: Esteganografía.

La criptografía se encarga de ocultar el mensaje, pero la esteganografía va un poco más lejos y oculta incluso el recipiente…

Pero mejor explicación que realizar un proceso esteganográfico no hay…

Desde SilentEye nos podemos descargar e instalar este útil programa.

Una vez instalado, nos lo encontramos en la ruta Accesorios -> SilentEye:

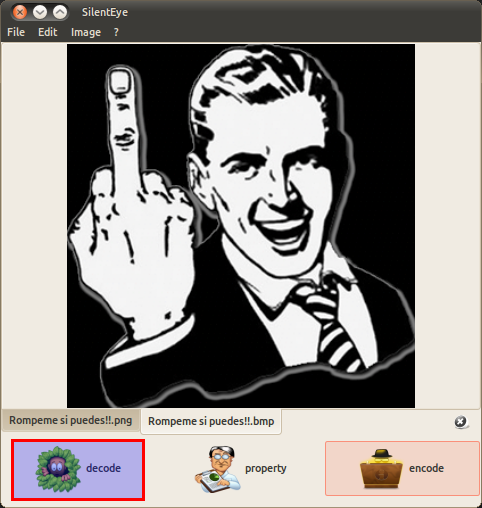

Lo ejecutamos y se presenta de la siguiente manera:

Tal y como nos indica, arrastramos y soltamos nuestra imagen dentro de él:

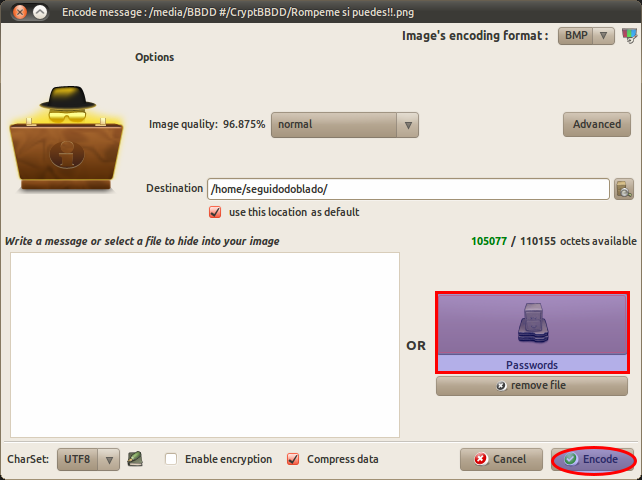

Pulsamos en la opción inferior derecha Encode:

Nos aparece la siguiente ventana:

Seleccionamos el archivo a codificar, desde el siguiente botón:

Escogemos la siguiente ruta y archivo:

Quedando de la siguiente manera:

Una vez pulsemos Encode, SilentEye codificará nuestra base de datos dentro de una imagen BMP.

La cogemos del directorio donde la hemos generado y la movemos a la carpeta EncFS en nuestra tarjeta.

Solo nos resta deshacernos de la imagen original y la base de datos a plena vista. Y esto será lo que aparezca si alguien consiguiera llegar tan lejos:

Ahora la jugada está clara:

«Si queréis tener algo bien escondido, dejadlo a plena vista»

Toda la artillería del enemigo irá dirigida hacía un cebo reforzado, mientras que nuestra verdadera información hace la función de provocar su ego a vista de todos…

Ventaja añadida, esta imagen es un perfecto backup que podéis guardar donde deseemos.

Ya no está todo en una sola carta…

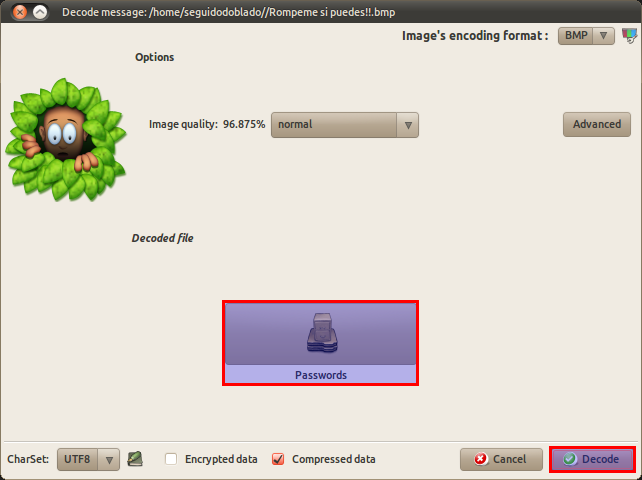

Para recuperar nuestra base de datos, sencillamente tendríamos que realizar el proceso contrario con SilentEye en su opción Decode:

Una vez lleguemos a este punto, continuamos de la siguiente manera:

Y volvemos a tener disponible nuestra base de datos «real» para poder abrirla con Revelation:

La decisión de usar Revelation está motivada porque nos proporciona un applet de panel muy útil:

Si accedemos a las preferencias de este applet con el botón derecho del ratón, podemos realizar interesantes configuraciones, como por ejemplo, seleccionar un archivo a cargar de manera predeterminada:

Esto nos permite un acceso rápido desde el panel, sin tener que iniciar Revelation:

De esta manera, 16 MB de tarjeta MMC nos pueden ofrecer mucho servicio.

Solo necesitamos un poco de magia con el típico truco de:

Ahora me ves, ahora no me ves…

Espero que os haya gustado.

![Generic- Multi-Card (Generic- Multi-Card) [-dev-sdb]: utilidad de discos_004](https://opensourceopenmind.files.wordpress.com/2013/10/generic-multi-card-generic-multi-card-dev-sdb-utilidad-de-discos_004.png?w=756&h=470)

![Generic- Multi-Card (Generic- Multi-Card) [-dev-sdb]: utilidad de discos_005](https://opensourceopenmind.files.wordpress.com/2013/10/generic-multi-card-generic-multi-card-dev-sdb-utilidad-de-discos_005.png?w=756&h=470)

![Generic- Multi-Card (Generic- Multi-Card) [-dev-sdb]: utilidad de discos_012](https://opensourceopenmind.files.wordpress.com/2013/10/generic-multi-card-generic-multi-card-dev-sdb-utilidad-de-discos_012.png?w=756&h=470)

![[New file] - Revelation_039](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_039.png?w=756&h=406)

![[New file] - Revelation_040](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_040.png?w=756&h=406)

![[New file] - Revelation_044](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_044.png?w=756&h=406)

![[New file] - Revelation_045](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_045.png?w=756&h=406)

![[New file] - Revelation_048](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_048.png?w=756&h=406)

![[New file] - Revelation_049](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_049.png?w=756&h=406)

![[New file] - Revelation_051](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_051.png?w=756&h=406)

![[New file] - Revelation_052](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_052.png?w=756&h=406)

![[New file] - Revelation_065](https://opensourceopenmind.files.wordpress.com/2013/10/new-file-revelation_065.png?w=756&h=406)

Muy muy currao. Me ha gustado especialmente lo de la estegano 🙂

Gracias, Oscar!!

Sabía que te iba a gustar el giro final de esteganografía…

Es un poco aplicar ese gran «Arte de la Guerra» de Sun Tzu.

Haz que el enemigo ataque donde tu quieres que ataque.

Muy currado, no, casi perfectos. Pata negra.

Sus posts deberían ser incluidos de serie en la Wikipedia 🙂

Muchas gracias, Aliana!!

Voy a diversificar más el blog con distintos sabores GNU/Linux (casi todas las entradas están hechas en Ubuntu, y no es mi intención que este blog sea exclusivo de esta distribución)…

Además quiero extender bastante más el apartado de desarrollo y programación…